XXL-JOB Executor 内存马注入

我是清都山水郎。天教分付与疏狂。曾批给雨支风券,累上留云借月章。诗万首,酒千觞。几曾著眼看侯王。玉楼金阙慵归去,且插梅花醉洛阳。

前言在做渗透测试的时候,发现开放了两个端口,一个是404界面

一个显示报错

1{"code":500,"msg":"invalid request, HttpMethod not support."}

经过同事提醒,才发现原来是经典的xxl-job,这个时候可以访问/xxl-job-admin/尝试弱口令登录,也可以尝试未授权或者默认 accessToken 打 Executor 执行器

POC:

12345678910111213141516171819202122232425POST /run HTTP/1.1Host: 127.0.0.1:9999Accept-Encoding: gzip, deflateAccept: */*Accept-Language: enUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) ...

CVE-2024-34102 Magento XXE 漏洞分析

最近看到一个XXE漏洞,CVSS给了9.8的高分,这就不得不分析一下了:https://github.com/advisories/GHSA-m8cj-3v68-3cxj

影响版本:

1234567= 2.4.4>= 2.4.6-p1, < 2.4.6-p6>= 2.4.5-p1, < 2.4.5-p8< 2.4.4-p9= 2.4.5= 2.4.6= 2.4.7

环境搭建漏洞复现啥的都还好说,环境是真麻烦

推荐使用:https://github.com/markshust/docker-magento/

123456# Create your project directory then go into it:mkdir -p ~/Sites/magentocd $_# Run this automated one-liner from the directory you want to install your project.curl -s https://raw.githubusercontent.com/markshust/docker-mag ...

小程序&APP 渗透测试初探

余操业之时,常有小程序&APP渗透,遂小作一文,以记之

mumu模拟器->永遠の神だ

抓包The source of all things

Method onechose this

root need

Download burp certificate:http://127.0.0.1:8080/cert

Convert certificate to pem format,get md5

12openssl x509 -inform DER -in cacert.der -out cacert.pemopenssl x509 -inform PEM -subject_hash_old -in cacert.pem

Change the certificate filename to 9a5ba575.0

Copy the certificate to /system/etc/security/cacerts/(MT管理器 is a good tool)

Modify permissions

Finally,just add an agent that will do

...

kkFileView v4.2.0~v4.4.0-beta RCE 漏洞分析

黄金榜上,偶失龙头望。明代暂遗贤,如何向。未遂风云便,争不恣狂荡。何须论得丧?才子词人,自是白衣卿相。烟花巷陌,依约丹青屏障。幸有意中人,堪寻访。且恁偎红倚翠,风流事、平生畅。青春都一饷。忍把浮名,换了浅斟低唱!

Zip Slip漏洞还是很经典的,但没咋接触过,记录一下,Java Zip Slip漏洞案例分析及实战挖掘

环境搭建123wget https://kkview.cn/resource/kkFileView-4.3.0-docker.tardocker load -i kkFileView-4.3.0-docker.tardocker run -it -p 8012:8012 keking/kkfileview:4.3.0

后续可以把jar拉出来,然后动调

1java -Dfile.encoding=UTF-8 -Dspring.config.location=../config/application.properties -agentlib:jdwp=transport=dt_socket,server=y,suspend=n,address=5005 -jar k ...

第二届 AliyunCTF chain17复现

他时若遂凌云志,敢笑黄巢不丈夫!

学到了,学废了,Orz

原生反序列化先来看看 toString 的新链

javax.swing.event.EventListenerList#readObject

调用add方法

Automatic Call of toString():初次看的时候,发现并没有toString的调用啊,疑惑?其实巧妙的是,在 Object 进行拼接的时候会自动触发该对象的toString方法(很基础的点,但很容易遗漏)

接下来看看是否可控,很明显是EventListener l = (EventListener)s.readObject();

1234567891011121314151617// Serialization support.private void writeObject(ObjectOutputStream s) throws IOException { Object[] lList = listenerList; s.defaultWriteObject(); // Save the non-null event ...

RWCTF 6th ChatterBox

向晚意不适,驱车登古原。夕阳无限好,只是近黄昏。

PostgreSQL注入首先该系统需要登录才能进行后续操作,因为验证的HttpSession

看到登录逻辑

12345678910111213141516171819202122232425262728293031323334353637383940@RequestMapping({"/login"})public String doLogin(HttpServletRequest request, Model model, HttpSession session) throws Exception { String username = request.getParameter("username"); String password = request.getParameter("passwd"); if (username != null && password != null) { if (!SQLC ...

2023 NCTF 部分web题复现

安服仔周末正好没事,参与下南邮举办的 2023 NCTF,都是大佬orz

logging

Hint 1: 可以换个角度 尝试如何让 Spring 控制台报错?Hint 2: 确实是 log4j 2 rce (CVE-2021-44228)Hint 3: fuzz (尝试将 payload 放入某个 HTTP Header)

很明显知道漏洞为CVE-2021-44228,但是在源码中并没有发现触发点,根据提示可以知道在Spring控制台触发该漏洞,爆破Header头

最后发现为Accept

12023-12-23 23:05:23.706 WARN 25724 --- [nio-8080-exec-6] .w.s.m.s.DefaultHandlerExceptionResolver : Resolved [org.springframework.web.HttpMediaTypeNotAcceptableException: Could not parse 'Accept' header [123]: Invalid mime type "123& ...

I Doc View在线文档预览 代码审计

好久没有代码审计了,机缘巧合之下获取到了 I Doc View 的源码,那么就分析一下最近爆出来的漏洞吧

影响版本:

I Doc View<13.10.1_20231115

这次分析的版本为: Version: 6.9.8_20160812

在线文档预览API接口:https://www.idocv.com/docs.html

代码审计/doc/upload 任意文件读取看到控制器:classes/com/idocv/docview/controller/DocController.class

可以看到这里需要存在参数token,如果查询结果为 null 则 throw 抛出异常跟进到classes/com/idocv/docview/dao/impl/AppDaoImpl.class的 getByToken 方法

使用QueryBuilder.start查询token的值

其实这个值在默认安装的时候已经被设置了:https://soft.idocv.com/idocv.zip

应用token默认设置为 testtoken,接着往下看

由于我们是GET传 ...

2023 DASCTF X 0psu3 十一月挑战赛 部分web题复现

官方wp:https://dxh3b3fqgc3.feishu.cn/docx/HkgmdV6Fgom3P0x0iUscKxYZnLd

复现一些感兴趣的题

EzPenetration提示:

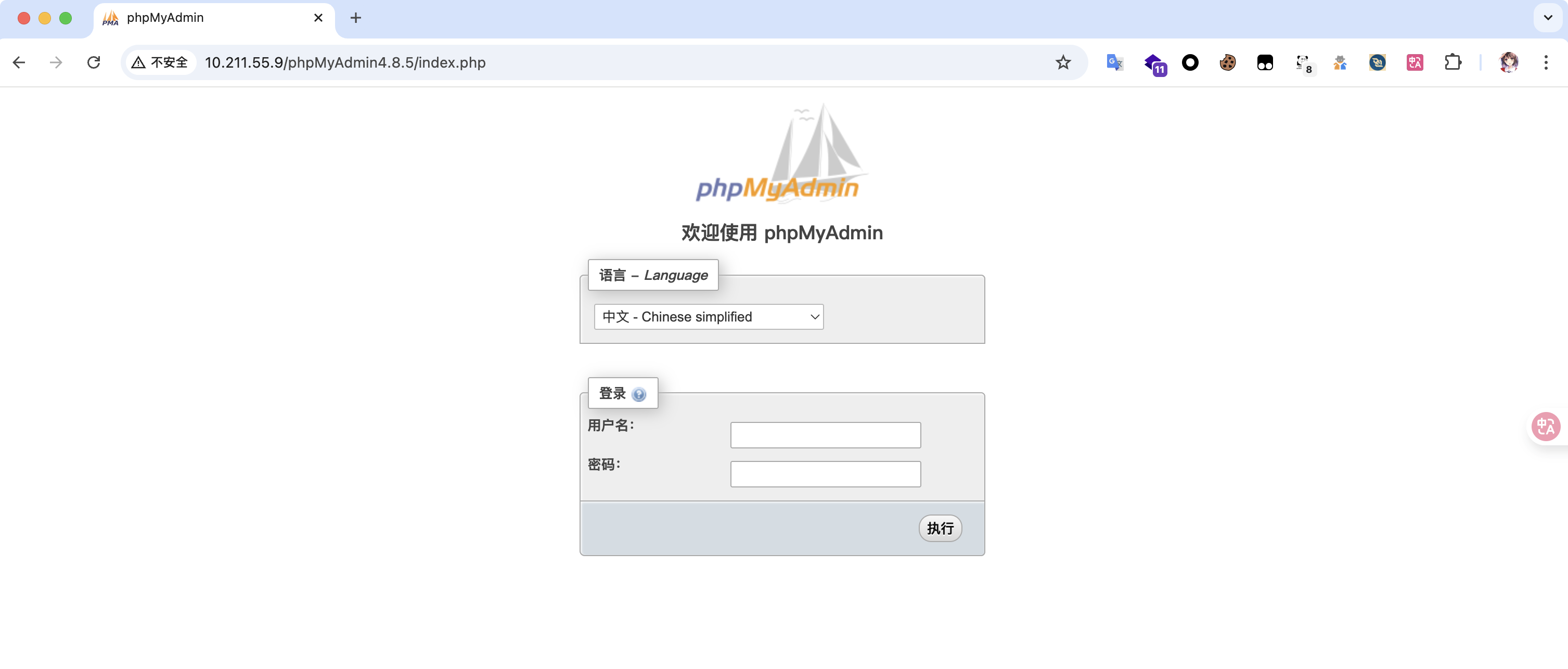

flag写入方式已修改。flag在wp那个机器的 /flag数据库里的邮箱key已更改为管理员密码,拿到后可直接登录

开局一个wordpress站点,拿出wpscan,在 https://wpscan.com/ 注册一个账号,就可以使用api-token进行漏洞扫描

1wpscan --url http://node4.buuoj.cn:29874/ --api-token=xxxx

发现插件registrations-for-the-events-calendar存在一个未授权sql注入漏洞:https://wpscan.com/vulnerability/ba50c590-42ee-4523-8aa0-87ac644b77ed/

发现是无回显union注入

12345678910POST /wp-admin/admin-ajax.php?action=rtec_send_unre ...

Apache Axis1.4 RCE 漏洞分析

最近出现了很多xxe打本地axis服务的利用方式,这里就分析一下axis1.4漏洞起因以及利用技巧

环境搭建安装教程:intellij idea 下用java Apache axis 创建WebService 服务端 过程

这里我的环境版本如下:

123jdk1.7.0_80Tomcat-6.0.28Apache Axis1.4

使用idea进行搭建,选择Java EE->Web应用程序->Web服务

然后打开项目结构,发现Problems有错误,点击Fix选择Add就行了,即需要将库添加到工件当中

由于idea会自动帮我们生成好server-config.wsdd配置文件和web.xml中的servlet,所以直接启动即可

axis官方文档:https://axis.apache.org/axis/java/SOAP语法:https://www.w3school.com.cn/soap/soap_syntax.asp

enableRemoteAdmin的值默认为false,改成true则会开启远程调用:https://axis.apache.org/axis/java ...